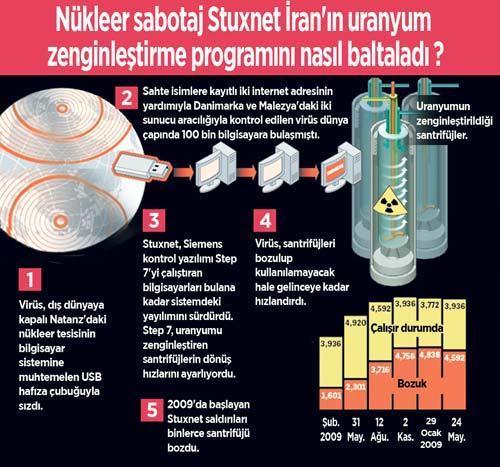

2010’un ocak ayında İran’ın Natanz’daki nükleer tesisini teftiş eden Uluslararası Atom Anerjisi Kurumu müfettişleri, uranyumu zenginleştiren santrifüjlerin, eşi görülmemiş bir hızda bozulduğuna tanık oldu.

İranlı teknisyenler, müfettişlerin faltaşı gibi açılmış gözleri önünde bozulan santrifüjlerin yerine yenilerini takmakla meşguldü.

Nükleer konusunda zaten dünyanın belalısı bir ülkede nedeni anlaşılamayan bu arıza herkesin kafasını karıştırıp korkutmuştu.

5 ay sonra Belarus’taki bir bilgisayar güvenlik firması İran’daki birçok bilgisayarın kendi kendine çöküp, yeniden başlatıldığını ve bu işlemin istem dışı şekilde defalarca tekrarladığını tespit etti.

Bu problemin nedeni de İran’da sorun yaşayan sistemlerden birinde bazı kötü niyetli yazılımlar bulunana ve dünyanın ilk dijital silahı keşfedilene kadar gizem olarak kaldı:

Stuxnet, daha önce bilinen hiçbir virüs veya solucana benzemiyordu.

Bilgisayarları ele geçirip, onlardan bilgiler çalmıyordu.

Bilgisayarların kontrolündeki aletler aracılığıyla fiziksel zarar veriyordu.

Yalnızca 500 kilobayt hacmindeki Stuxnet, biri uranyum zenginleştirme tesisi olmak üzere İran’daki 14 endüstriyel tesisi kontrolü altına almıştı.

USB bellekle bulaştı

Dış dünyanın bilgisayar ağlarına kapalı olan gayet muhafazakâr bu sistemlere bir

USB bellekle bulaştırılmıştı.

Stuxnet’i tespit eden Sergey Ulasen, daha sonra bu başarısıyla dünyanın önde gelen siber güvenlik şirketlerinden Rus Kaspersky Lab.’da çalışmaya başladı.

Stuxnet’i kimin yazdığı, bu siber saldırıyı kimin düzenlediği resmen ortaya çıkmadı. Ancak Stuxnet dünyanın ilk siber silahı, ABD ve İsrail ise baş olağan şüpheliler olarak kayıtlara geçti.

Kaspersky Lab.’in geçen hafta Viyana’da düzenlediği siber güvenlik zirvesi Cyber Security Weekend’in de ana konularından biri, siber silahlardı. Hem sunumlarda, hem de bire bir yaptığım röportajlarda, Stuxnet vakasından yola çıkarak, bir siber saldırıyla nükleer silahların harekete geçirilebileceği, bunun bir üçüncü dünya savaşını tetikleyebileceği görüşü dile getirildi.

Verileri siliciden koruyun

Kaspersky’nin Küresel Araştırma ve Analiz Ekibi’nden Ghareeb Saad, “2017’nin ilk çeyreğinde siber suçluların dikkatinin wiper adı verilen silicilere ve özellikle de finansal suçlara kaydığını gözlemledik. Tespit edilmeyi neredeyse imkânsız hale getiren ve adli araştırmaları zorlaştıran dosyasız zararlı yazılımlar, hem hedefli saldırılar düzenleyen failler, hem de siber suçluların geneli tarafından kullanıldı” dedi.

Türkiye’de durum

Ocak-Mart 2017 sürecinde en yüksek sayıdaki çevrimiçi tehditlere Cezayir (Kaspersky Security Network-KSN kullanıcılarının yüzde 38.1’i), Tunus (yüzde 32.4), Fas (yüzde 26.1) ve ardından Mısır’da (yüzde 23.5) rastlandı. Ortadoğu’da en fazla tehditle karşılaşan ülkeler Katar (yüzde 29.7), Suudi Arabistan (yüzde 24.2) ve BAE (yüzde 23.6) oldu. Türkiye’deki KSN kullanıcılarının yüzde 18.8’i çevrimiçi tehditlerden ve yüzde 47.1’i ise yerel tehditlerden etkilendi.

Bölgedeki fidye yazılımı tespitleri, bir önceki yılın ilk çeyreğine göre yüzde 36 arttı ve artmaya devam edecek. Kaspersky Security Network, yine 2016’nın aynı dönemine kıyasla iki kattan daha fazla bankacılık Truva Atı tespit etti (yüzde 121 artış).

CYBERPOL Siber Terörle Mücadele Birimi Başkanı Shehab Najjar, “Siber suç mevzuatı hâlâ geliştirilmeye devam ediyor. Aynı zamanda hem bireysel kullanıcılar hem de iş dünyasını hedef alan daha çok tehdit vektörüyle karşılaşıyoruz. Siber güvenlik farkındalığını artırmak, interneti daha güvenli bir ortam haline getirmek konusunda önemli bir rol oynuyor” dedi.

Hayatımız tehlikede

Kaspersky’nin küresel araştırma ve analiz takımından Amin Hasbini, siber saldırılar konusunda en kötü durum senaryosunun nükleer silah ateşlenmesi olduğunu söyledi.

Hasbini’nin verdiği vahim siber saldırı örnekleri arasında Ukrayna’da hacker’ların artık bir alışkanlık haline getirdiği elektrik kesintileri, İsviçre’de milyonlarca kişiye ulaşan içme suyunun kimyasal yapısının değiştirilmesi de yer aldı.

Hasbini’ye göre “bağlı olan” her şeyin kontrolü bir siber saldırıyla kaybedilebilir.

Paket servisinden güvenliğe sınırsız farklı amaç için kullanılan yüz binlerce insansız hava aracının semalarda kol gezdiği bir döneme giriyoruz. “Nesnelerin interneti” kavramı bütün ev ve ofis aletlerimizin, dolayısıyla dünya çapında milyarlarca cihazın birbirine bağlı olduğu yeni bir çağı işaret ediyor. Çok yakında yollarda ağlara bağlı sürücüsüz otomobiller dolaşmaya başlayacak. Bu gerçekler, siber güvenliğe her zamankinden daha büyük ihtiyaç duyduğumuzu gösteriyor. Yoksa hayatımız tehlikede...

Tek tuşla ATM soygunu

Bir süre önce Rus bir bankanın çalışanları ATM’lerinden birini boşaltılmış olarak buldu. Ne paradan, ne ATM’ye verilmiş fiziksel bir zarardan, ne de zararlı bir yazılımdan eser vardı. Esrarengiz olayı bir süre inceleyen Kaspersky Lab uzmanları, hırsızlık için kullanılan siber suç aletlerini anlayıp, bankadaki bir güvenlik ihlalini de tespit etti.

İnceleme, zararlı yazılım logları içeren iki dosyanın (kl.txt ve logfile.txt) bankanın adli uzmanlarınca ATM’nin sabit sürücüsünden kurtarılmasıyla başladı.

Siber suçluların soygun sonrasında zararlı yazılımı silmesi yüzünden saldırıdan geriye sadece bu iki dosya kalmıştı.

Uzmanlar, bu log dosyalarındaki bazı bilgi kırıntılarının yardımıyla bir YARA kuralı oluşturdu. YARA kuralları, analistlerin birbiriyle alakalı zararlı yazılım örneklerini bulup, onları anlayıp kategorize etmelerine yardımcı oluyor.

Daha önce 2 kez rastlandı

Uzmanlar, kısa süre sonra “ATMitch” olarak adlandırılacak “tv.dll” zararlı yazılımını buldu. Bu yazılıma daha önce Kazakistan ve Rusya’da birer kere olmak üzere sadece 2 kez kez rastlanmıştı.

Yazılım, ATM’lere banka içerisinden uzaktan yüklenip, uzaktan çalıştırılıyor. Bunun için ATM’lerin uzaktan yönetim sistemi kullanılıyor. ATMitch, yüklenip bağlandıktan sonra meşru bir yazılım gibi ATM’yle iletişim kuruyor ve saldırganların komutlar yürütmesine fırsat veriyor. ATM’nin kasetleri içerisinde bulunan banknotların sayısı hakkında bilgi toplamalarına, tek bir tuşla ve istedikleri zaman para çekmelerine izin veriyor.

Suçlular işe ATM’de ne kadar para olduğuna bakarak başlıyor. Ardından, herhangi bir kasetten, herhangi miktarda banknotun verilmesini sağlayan bir komut gönderebiliyor. İstedikleri parayı çeken suçlulara sadece parayı alıp gitmek kalıyor. Böyle bir ATM soygunu sadece birkaç saniyede gerçekleşiyor!

ATM soyulduktan sonra zararlı yazılım kendini siliyor.

Saldırının arkasında kimin olduğu hâlâ bilinmiyor.

Türk’ün gücü Turkojan!

Türklerin geliştirdiği bir “bilgisayar uzaktan yönetim aracı” olan Turkojan, bugün dünyada siber suçluların en çok kullandığı truva atı unvanına sahip.

Turkojan örneğini Türk hacker’ların kalitesini göstermek için veren Kaspersky Lab’in güvenlik uzmanlarından Fabio Assolini, Latin Amerika’dan Çin’e, ABD’den Endonezya’ya siber suçluların, bilgisayarları ele geçirip yönetmek için

bu programı tercih ettiğini söyledi.

Hacker’lar Turkojan’ı bulaştırdıkları bilgisayarda yüzde 100 kontrol hakkına erişerek, kurbanın tüm şifrelerini çalabiliyor, web kamerasını açarak gizlice görüntü kaydedebiliyor. Dosyaları çalabilen Turkojan, kısacası bilgisayarın tüm hakimiyetini ele geçiriyor.